EC2インスタンス(AmazonLinux2)へTeraTermで接続してみる¶

■SGの作成¶

- EC2 > セキュリティグループ > セキュリティグループを作成

- セキュリティグループ名「sample-sg-ec2」 説明「allow ssh only myself」

- VPCはデフォルト

- インバウンドルールにSSHプロトコルに自環境のグローバルIPを許可する設定を追加

- アウトバウンドルールはデフォルトのまま(全許可)

- "Name"タグにSG名と同じ値を設定

■AmazonLinux2インスタンスの作成¶

- EC2 > インスタンス > インスタンスを起動

- 「Amazon Linux 2 AMI」を選択 ※「無料利用枠の対象」と書かれているもの

- インスタンスタイプで t2.micro を選択 ※「無料利用枠の対象」と書かれているもの

- 「3: インスタンスの設定」「4: ストレージの追加」はデフォルト設定のまま、次へ

- 「5: タグの追加」で"Name"タグに"sample-amazonlinux2"と入力

- 「6: セキュリティグループの設定」で「既存のセキュリティグループを選択する」から、前の手順で作成したSGを選択

- 「7: インスタンス作成の確認」で「起動」

- キーペアの選択か作成のダイアログが表示されるので、「新しいキーペアの作成」を選択。キーペア名を"season2-ec2-keypair"

- 「キーペアのダウンロード」よりpemファイルをダウンロードする

- インスタンスの作成

- ステータスチェックが「2/2 のチェックに合格しました」になるまで待つ

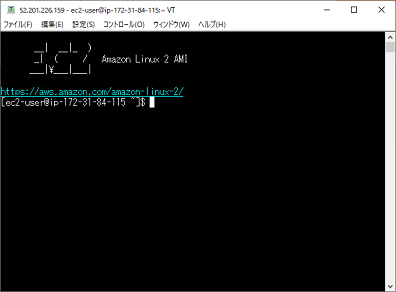

■TeraTermからSSH接続¶

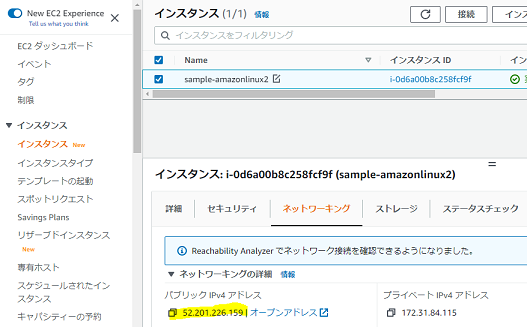

「ネットワーキング」タブからインスタンスのグローバルIPを調べる

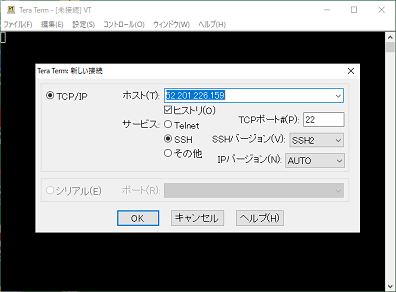

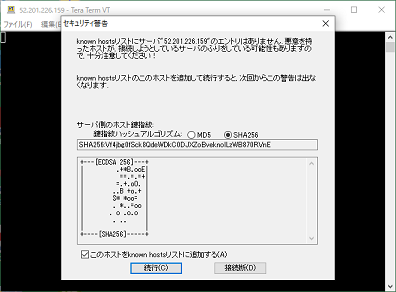

TeraTermから調べたグローバルIPにSSH接続

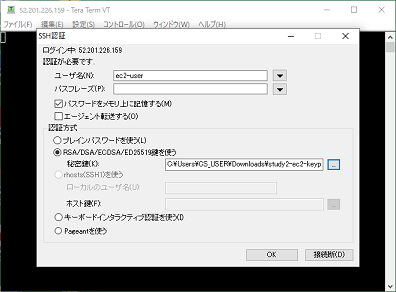

ユーザは"ec2-user"、パスフレーズはなしで、秘密鍵にダウンロードしたpemファイルを使う

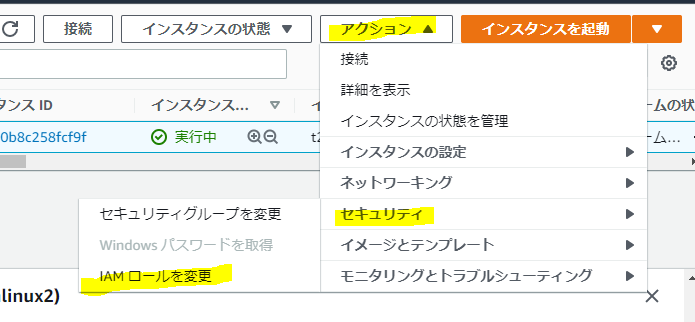

■(補足)IAMロールのアタッチ¶

EC2のインスタンスから他のサービスへのアクセス権限を付与したい場合、IAMロールをアタッチする。

※ これによりAccessKeyやSecretKeyを必要とせず、CLIやSDKからRoleで許可された範囲内で各種AWSサービスにアクセスできる。

WindowsインスタンスにRDP(リモートデスクトッププロトコル)で接続してみる¶

SGの更新¶

SSHの時と同様に「sample-sg-ec2」にRDPプロトコルの許可設定を追加

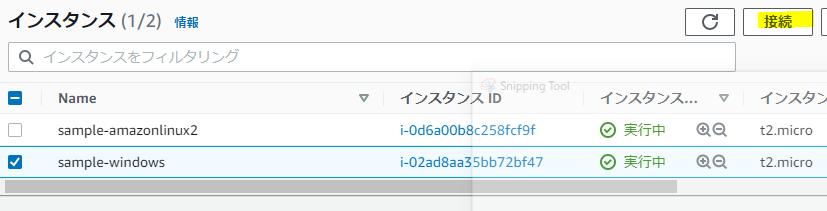

■WindowsServer2019インスタンスの作成¶

- EC2 > インスタンス > インスタンスを起動

- 「Microsoft Windows Server 2019 Base」 を選択 ※「無料利用枠の対象」と書かれているもの

- 「3: インスタンスの設定」「4: ストレージの追加」はデフォルト設定のまま、次へ

- 「5: タグの追加」で"Name"タグに"sample-windows"と入力

- 「6: セキュリティグループの設定」で「既存のセキュリティグループを選択する」から、前の手順で更新したSGを選択

- 「7: インスタンス作成の確認」で「起動」

- キーペアの選択か作成のダイアログが表示されるので、「既存のキーペア」から"season2-ec2-keypair"を選択。

- インスタンスの作成

- ステータスが「実行中」になるまで待つ

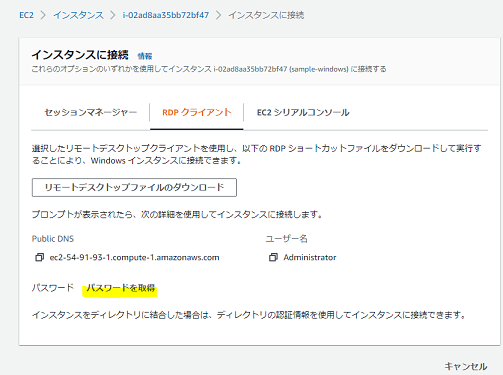

■Administratorの初期パスワードを調べる¶

接続 > RDPクライアント の画面からpemキーペアファイルを使用してAdministratorのパスワードを取得できます。

■リモートデスクトップからRDP接続¶

- 「ネットワーキング」タブからインスタンスのグローバルIPを調べる

- Windowsアクセサリ > リモートデスクトップを起動する

- 調べたIPに対して、Administratorユーザーと調べたパスワードでログインできます。

ElasticIPのアタッチ¶

上記の手順でインスタンスを起動すると、停止→起動の度に新しいグローバルIPが付与されます。

固定のIPにしたい場合は、ElasticIPを作成してEC2インスタンスにアタッチします。

注意点として、ElasticIPは稼働中の1つのインスタンスにアタッチされている間は無料で利用できますが、インスタンスが停止していたりアタッチされていない場合は課金の対象になります。

不要になったら忘れずに削除しましょう。